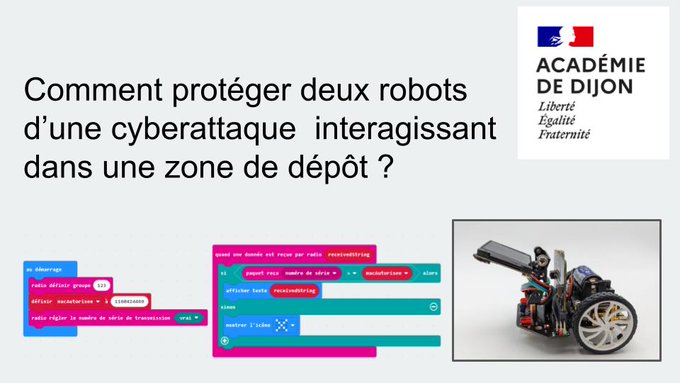

Protéger deux robots en zone de dépôt contre une cyberattaque grâce à l’authentification par numéro de série et au filtrage des messages

Résumé de l’article

Qui : Académie de Dijon, Ministère de l’Éducation nationale (France).

Quoi : Une séquence de trois séances pour renforcer des compétences de cybersécurité déjà vues en 5e : usurpation d’identité, authentification, protection des données, codage César et métier de hacker éthique. Les élèves testent des méthodes de sécurisation entre cartes électroniques puis protègent la connexion entre deux robots par authentification du numéro de série et filtrage des messages.

Où : Ressource pédagogique nationale, contexte de classe de technologie (Programme 2024), Académie de Dijon.

Quand : Mise à jour le 26 septembre 2025.

Pourquoi : Apprendre à sécuriser une communication machine‑machine et prévenir les attaques (messages falsifiés, usurpation) dans une zone de dépôt où deux robots interagissent.

Niveau et public cible

CM2 (version simplifiée) – Collégiens (cycle 4, dès la 5e) – Citoyens débutants en EMI

Objectifs pédagogiques

- Comprendre : comment une séquence en 3 séances fait passer des notions de base (usurpation, authentification, protection des données, codage César, hacker éthique) à la mise en pratique pour sécuriser une communication entre cartes/robots via l’authentification par numéro de série et le filtrage.

- Identifier : les indices de manipulation dans des échanges entre objets (ex. message d’arrêt soudain, expéditeur non reconnu, numéro de série inconnu, trame au format inhabituel).

- Vérifier : la fiabilité d’un message en contrôlant l’expéditeur (numéro de série autorisé), le format attendu et en appliquant un filtrage avant exécution.

Contenu du cours

« apprendre à protéger la connexion entre deux robots grâce à l’authentification par numéro de série et au filtrage des messages. »

[Cours pédagogique] Point de départ : deux robots travaillent dans une zone de dépôt. Pour éviter qu’un intrus envoie de faux ordres, on met en place un contrôle d’identité (authentification) et un garde‑fou (filtrage). En classe, on revoit d’abord les notions d’usurpation d’identité, d’authentification et de protection des données. On découvre le codage César (exemple historique de chiffrement) et le rôle du hacker éthique (tester pour sécuriser). Puis on expérimente sur des cartes électroniques : chaque message reçu est vérifié. Si le numéro de série de l’émetteur est dans la liste autorisée et si le format du message est correct, le robot l’exécute ; sinon il l’ignore. Cette démarche illustre une règle EMI essentielle : toujours vérifier la source et le contenu avant d’agir.

- Étape 1 : Révisions rapides (usurpation, authentification, protection des données, codage César, rôle du hacker éthique) avec mini‑exemples.

- Étape 2 : Laboratoire de messages: envoyer/recevoir des trames simples entre cartes électroniques, observer les risques (faux expéditeur).

- Étape 3 : Mise en sécurité: créer une liste blanche de numéros de série autorisés et un filtrage des messages (format/commande) avant de connecter les deux robots.

Mots-clés simplifiés

- Authentification : vérifier que celui qui envoie un message est bien celui qu’il prétend être.

- Usurpation d’identité : faire croire qu’on est quelqu’un ou quelque chose d’autre pour tromper.

- Filtrage des messages : bloquer automatiquement les messages suspects ou non conformes.

Exemples concrets reliés à l’article

- Exemple 1 : Un troisième appareil envoie « STOP » au robot 1. Comme son numéro de série n’est pas sur la liste blanche, le message est rejeté.

- Exemple 2 : Le robot 2 reçoit « AVANCER:10 » mais la trame attendue est « MOVE;10 ». Le filtre détecte un format inconnu et bloque l’ordre.

- Exemple 3 : Les élèves testent le codage César pour comprendre qu’un simple décalage peut masquer un message, mais que l’authentification de la source reste indispensable.

Quiz interactif EMI

Réponds puis clique pour vérifier :

- Combien de séances comporte la séquence décrite ?

- Quelle méthode est proposée pour protéger la connexion entre les deux robots ?

- Le codage César est‑il cité parmi les notions travaillées ?

- Qui publie la ressource pédagogique mentionnée ?

function corriger() {

let score = 0;

const expBonne = {

q1: « La ressource décrit une séquence de trois séances. »,

q2: « Le texte mentionne explicitement l’authentification par numéro de série et le filtrage des messages. »,

q3: « Le codage César fait partie des notions à découvrir ou réviser. »,

q4: « La ressource est publiée par l’Académie de Dijon et le Ministère de l’Éducation nationale. »

};

const expFausse = {

q1: « Il ne s’agit pas d’une séance unique mais d’un parcours en trois séances. »,

q2: « La protection proposée n’est pas la désactivation, mais l’authentification et le filtrage. »,

q3: « Le codage César est bien listé parmi les notions travaillées. »,

q4: « Ce n’est pas une publication de l’UE mais de l’Académie de Dijon et du Ministère. »

};

const questions = document.querySelectorAll(‘#quiz ol li’);

const total = questions.length;

questions.forEach((q, index) => {

const qName = ‘q’ + (index + 1);

const selected = document.querySelector(‘input[name= »‘ + qName + ‘ »]:checked’);

if (selected) {

if (selected.value === ‘bonne’) {

document.getElementById(qName + ‘result’).innerHTML =

‘✅ Correct – ‘ + expBonne[qName] + ‘‘;

score++;

} else {

document.getElementById(qName + ‘result’).innerHTML =

‘❌ Incorrect – ‘ + expFausse[qName] + ‘‘;

}

} else {

document.getElementById(qName + ‘result’).innerHTML =

‘⚠️ Aucune réponse sélectionnée.‘;

}

});

alert(« Résultat : » + score + « / » + total + » corrects »);

}

Fiche synthétique

- Point clé 1 : Passer de notions de base (usurpation, authentification, protection des données, codage César, hacker éthique) à une mise en pratique concrète de sécurisation entre cartes/robots.

- Point clé 2 : Sécuriser deux robots en zone de dépôt en vérifiant l’expéditeur par numéro de série et en filtrant les messages avant exécution.

- Point clé 3 : En EMI, toujours vérifier la source et le format d’un message avant d’agir ; privilégier listes blanches et contrôles d’accès.

Catégorie du site recommandée

Mon cours du jour